Публикации в прессе

Публикации в прессе Публикации в прессе

Публикации в прессе“...Больше не говорят о единичных попытках международных хакеров

взломать систему защи-ты одного из европейских или американских банков, говорят

о разрушенных от перегрузок электростанциях, хаосе в лишенных управления аэропортах,

об остановившемся из-за нерабо-тающих светофоров городском транспорте, неработающих

больницах и госучреждениях, "ослепших" системах обороны”

Нами констатируется факт, что кибервойны, нацеленные на цифровые системы управления

перестали быть неким умозрительным и отвлеченным понятием - они стали реальностью.

Современные цифровые системы управления из-за своей сложности и глобальности предоставляют

удобную мишень для атак. Россия не может быть в стороне от мировых тенденций и объекты

на ее территории могут являться потенциальной целью следующей атаки. Задача противодействия

кибератакам может быть решена только с применением комплексного подхода, с созданием

эшелонированной защиты и применением средств активной и пассивной защиты, дополняемой

при необходимости внешними по отношению к цифровой системе управления средствами.

Для решения задачи противодействия кибератакам предложена система ЗНСД, объединяющая

подсистемы диагностики, пассивной и активной защиты.

ЭВОЛЮЦИЯ АСУТП АЭС ДЛЯ ВВЭР, ПРОБЛЕМЫ, НЕРЕШЕННЫЕ ВОПРОСЫ, НОВЫЕ УГРОЗЫ И ВОЗМОЖНЫЕ НАПРАВЛЕНИЯ РАЗВИТИЯ

XII Всероссийское совещание по проблемам управления ВСПУ-2014, Москва, 16-19 июня 2014, с. 4200 - 4211.

…можно констатировать одно: современные программно

технические средства АСУТП не годятся. АСУТП АЭС четвертого поколения будет основано

на новых или обновленных технических средствах, надежно защищенных от кибератак.

Сейчас таких нет (и быть не может так, как нет требований), поэтому возможно для

наиболее важных узлов пройдется отказаться от микропроцессорной техники.

Апологеты использования микропроцессорных устройств в релейной защите говорят также о таких их достоинствах, как уменьшение массогабаритов, сокращение числа обслуживающего персонала, уменьшение затрат на эксплуатацию, поскольку при наличии микропроцессорных устройств можно с пульта управления проводить работу, которая выполняется вручную в случае использования электромеханических устройств. Однако у релейной защиты с микропроцессорами есть и существенные минусы.

Так, одно из достоинств защиты с микропроцессорами может обернуться крупным недостатком... никто не застрахован от системной ошибки, даже при наличии дополнительного компьютерного контроля, потому что существует такая вещь, как компьютерный вирус. Поэтому вероятность системной ошибки при микропроцессорных защитах достаточно велика, что мы и видим в США и Европе.

У микропроцессоров очень высокая чувствительность, может быть поэтому достаточно много ложных срабатываний...

Еще один очень существенный недостаток микропроцессоров - они требуют обновления программного продукта, который устаревает гораздо быстрее, чем техника. Он устаревает через три года, через пять лет его уже нужно менять, а в масштабах нашей энергосистемы это очень большие затраты.

Готова ли энергетическая система России к переоснащению на микропроцессорную технику? Специалисты в этой области дают однозначно отрицательный ответ и аргументируют его следующим образом. Во-первых, российская энергетическая система, в создании которой принимали участие ведущие электротехнические умы мира, является лучшей, поскольку в ней нет чужеродных элементов. И попытка широко внедрить микропроцессоры в устройства релейной защиты в нашей энергосистеме будет означать привнесение в нее этого чужеродного элемента.

Следует подчеркнуть, что не было проведено капитальной проверки работы защит с использованием микропроцессорных устройств по всей российской энергосистеме. А значит, все доводы "за" голословны и бездоказательны.

Кроме того, внедрять повсеместно в российской энергетической системе микропроцессорную технику нецелесообразно не только по техническим причинам и по соображениям безопасности, но и в силу экономических факторов. При этом старение микропроцессорных устройств сопоставимо со старением компьютерной техники (10 лет), в то время как традиционная релейная защита благополучно работает до 50 лет.

Ограничивающим фактором использования релейной защиты на микропроцессорах также является отсутствие квалифицированного обслуживающего персонала. Например, на совещании в "Мосэнерго" было отмечено, что в их системе установлены 1000 микропроцессорных устройств 56 различных типов пяти различных фирм. Получается, что обслуживающий персонал должен освоить, и при этом основательно, все 56 типов защитных устройств, со всеми их особенностями и нюансами. А это нереально.

Человеческий фактор имеет огромное значение, что подтверждает статистика. Из вышеупомянутых 102 аварийных случаев в 55 был повинен обслуживающий и оперативный персонал. При этом следует отметить, что при использовании микропроцессорных защит значение человеческого фактора увеличивается многократно.

Говоря о возможном переходе на защиту, основанную на микропроцессорах,

возникает еще одна проблема - их подверженность электромагнитным излучениям, что

в значительной степени снижает эффект защиты.

Есть еще одно "но" в вопросе

переоснащения российской энергосистемы - электромагнитная совместимость. Прежде

чем ставить микропроцессорную защитную аппаратуру необходимо провести

реконструкцию всех действующих подстанций с тем, чтобы заземляющие контуры

довести до соответствующих требований. В российских условиях проще снести

подстанции бульдозером, а на их месте или рядом построить новые. Можно привести

пример Казахстана. Они получили иностранный кредит и выбрали концепцию чистого

поля, вплоть до того, что будут строиться новые подстанции параллельно с

действующими.

МОСКВА, РИА Новости.

05/08/2009

Российские ученые

создали супер-оружие, выводящее из строя электронику

Российские ученые

создали устройство размером с небольшой чемоданчик, способное мгновенно

выводить из строя все электронные компоненты систем вооружений противника,

сообщил в интервью РИА Новости член Совета при президенте РФ по науке и высоким

технологиям академик РАН Владимир Фортов.

- Какой принцип

принцип положен в основу супер-оружия?

"В настоящее

время все системы вооружения оснащены радиоэлектронными компонентами. Если у

вас есть мощный и компактный источник радиоизлучения - а мощный, по нашим

представлениям, это один гигаватт (ГВт), то всю электронику противника можно

единовременно вывести из строя. Но есть в арсенале и устройства, отключающие

электронное оборудование на короткое время - на 20 минут, например, во время

проведения спецопераций", - отметил академик.

- Каковый размеры

устройства?

Созданное нами

устройство размером с небольшой портфель и имеет мощность в один ГВт. Для

сравнения: ГВт энергии - это две очереди "ДнепроГЭС", или один

Чернобыльский реактор. Есть наработки по источникам излучения с охватом в

километр, есть - в 200 метров", - уточнил Владимир Фортов.

- Устройство

действует только на электронику противника?

К сожалению,

будет локально выведена из строя не только аппаратура противника, но и все

электронные устройства мирных жителей. Но когда война уже началась - победа

важнее.

- Как долго может

работать это чудо-оружие?

"Примерно одну секунду - больше и не требуется, чтобы полностью вывести из строя все электронные компоненты противника, включая локаторы, приборы ночного видения, электронные прицелы, мобильные средства связи, а также приемники спутниковой навигации GPS. На расстоянии можно останавливать танки, сбивать с курса истребители, подрывать радиоуправляемые мины", - заключил академик РАН

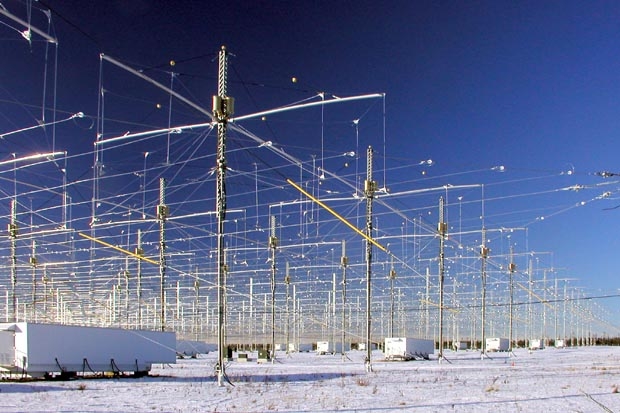

WASHINGTON – In the latest evidence Iran is seriously planning an unconventional pre-emptive nuclear strike against the U.S., an Iranian military journal has publicly considered the idea of launching an electromagnetic pulse attack as the key to defeating the world's lone superpower.

Congress was warned of Iran's plans last month by Peter Pry, a senior staffer with the Commission to Assess the Threat to the United States from Electromagnetic Pulse Attack in a hearing of Sen. John Kyl's subcommittee on terrorism, technology and homeland security.

In an article titled, "Electronics to Determine Fate of Future Wars," the journal explains how an EMP attack on America's electronic infrastructure, caused by the detonation of a nuclear weapon high above the U.S., would bring the country to its knees.

"Once you confuse the enemy communication network you can also disrupt the work of the enemy command- and decision-making center," the article states. "Even worse today when you disable a country's military high command through disruption of communications, you will, in effect, disrupt all the affairs of that country. If the world's industrial countries fail to devise effective ways to defend themselves against dangerous electronic assaults then they will disintegrate within a few years. American soldiers would not be able to find food to eat nor would they be able to fire a single shot."

WND reported the Iranian threat last Monday, explaining Tehran is not only covertly developing nuclear weapons, it is already testing ballistic missiles specifically designed to destroy America's technical infrastructure. The report was published first in Joseph Farah's G2 Bulletin, a premium, online intelligence newsletter by WND's founder.

Pry pointed out the Iranians have been testing mid-air detonations of their Shahab-3 medium-range missile over the Caspian Sea. The missiles were fired from ships.

"A nuclear missile concealed in the hold of a freighter would give Iran or terrorists the capability to perform an EMP attack against the United States homeland without developing an ICBM and with some prospect of remaining anonymous," explained Pry. "Iran's Shahab-3 medium range missile mentioned earlier is a mobile missile and small enough to be transported in the hold of a freighter. We cannot rule out that Iran, the world's leading sponsor of international terrorism might provide terrorists with the means to executive an EMP attack against the United States."

Lowell Wood, acting chairman of the commission, said yesterday that such an attack – by Iran or some other actor – could cripple the U.S. by knocking out electrical power, computers, circuit boards controlling most automobiles and trucks, banking systems, communications and food and water supplies.

"No one can say just how long systems would be down," he said. "It could be weeks, months or even years."

EMP attacks are generated when a nuclear weapon is detonated at altitudes above a few dozen kilometers above the earth's surface. The explosion, of even a small nuclear warhead, would produce a set of electromagnetic pulses that interact with the earth's atmosphere and the earth's magnetic field.

"These electromagnetic pulses propagate from the burst point of the nuclear weapon to the line of sight on the earth's horizon, potentially covering a vast geographic region in doing so simultaneously, moreover, at the speed of light," said Wood. "For example, a nuclear weapon detonated at an altitude of 400 kilometers over the central United States would cover, with its primary electromagnetic pulse, the entire continent of the United States and parts of Canada and Mexico."

The commission, in its work over a period of several years, found that EMP is one of a small number of threats that has the potential to hold American society seriously at risk and that might also result in the defeat of U.S. military forces.

"The electromagnetic field pulses produced by weapons designed and deployed with the intent to produce EMP have a high likelihood of damaging electrical power systems, electronics and information systems upon which any reasonably advanced society, most specifically including our own, depend vitally," Wood said. "Their effects on systems and infrastructures dependent on electricity and electronics could be sufficiently ruinous as to qualify as catastrophic to the American nation."

Wood warned of the potential for unprecedented cascading failures of major electronic and electrical infrastructures.

"In such events, a regional or national recovery would be long and difficult and would seriously degrade the overall viability of the American nation and the safety and even the lives of very large numbers of U.S. citizens," he said.

Strategic EMP attacks on the U.S. have also been considered and discussed recently by China and post-Soviet Union Russia, according to the commission. Yet, the more imminent threat, according to William R. Graham, former chairman of the commission, and Wood, comes from rogue states such as Iran and North Korea and their terrorist allies.

"The current vulnerability of critical U.S. infrastructures can both invite and reward such attacks if not corrected," Wood said. "I might add that extreme, sustained vulnerability entices such attack. However, correction is feasible and well within the nation's tactical means and material resources to accomplish. Most critical infrastructure vulnerabilities can be reduced below those levels that potentially invite attempts to create a national catastrophe. By protecting key elements in each critical infrastructure and by preparing to recover essential services, the prospects for a terrorist of rogue state being to impose large-scale, long-term damage on the United States could be minimized."

The commission estimated that major corrections could be made in the next three to five years that would greatly reduce America's vulnerability to an EMP attack. There is concern within the commission, however, that the EMP threat is not being taken seriously by the Department of Homeland Security.

Peter Fonash, acting deputy manager for the National Communications System in the Department of Homeland Security, said the agency has "determined that there is minimal EMP effect."

While the Department of Defense has received briefings from the commission at the highest levels, DHS has not, say commission members.

"We haven't had equivalent briefings like that with the Department of Homeland Security yet," said Pry at last month's congressional hearing.

Since there has never been a large-scale EMP attack anywhere in the world to evaluate, the assessments are based on extrapolation of available data gathered from small-scale nuclear experiments.

Wood said an actual EMP attack on the United States minimally would result in $20 billion in damages, no loss of life and just a great deal of inconvenience. However, on the other end of the scale, it could "literally destroy the American nation and might cause the deaths of 90 percent of its people and set us back a century or more in time as far as our ability to function as a society."

Wood agreed with Graham, who said he could think of no other reason Iran would be experimenting with high-altitude detonations of missiles besides planning for an EMP attack.

Jerome Corsi, author of "Atomic Iran," told WorldNetDaily the new findings about Iran's electromagnetic pulse experiments significantly raise the stakes of the mullah regime's bid to become a nuclear power.

"Up until now, I believed the nuclear threat to the U.S. from Iran was limited to the ability of terrorists to penetrate the borders or port security to deliver a device to a major city," he said. "While that threat should continue to be a grave concern for every American, these tests by Iran demonstrate just how devious the fanatical mullahs in Tehran are. We are facing a clever and unscrupulous adversary in Iran that could bring America to its knees."

The commission said hardening key infrastructure systems and procuring vital backup equipment such as transformers is both feasible and – compared with the threat – relatively inexpensive.

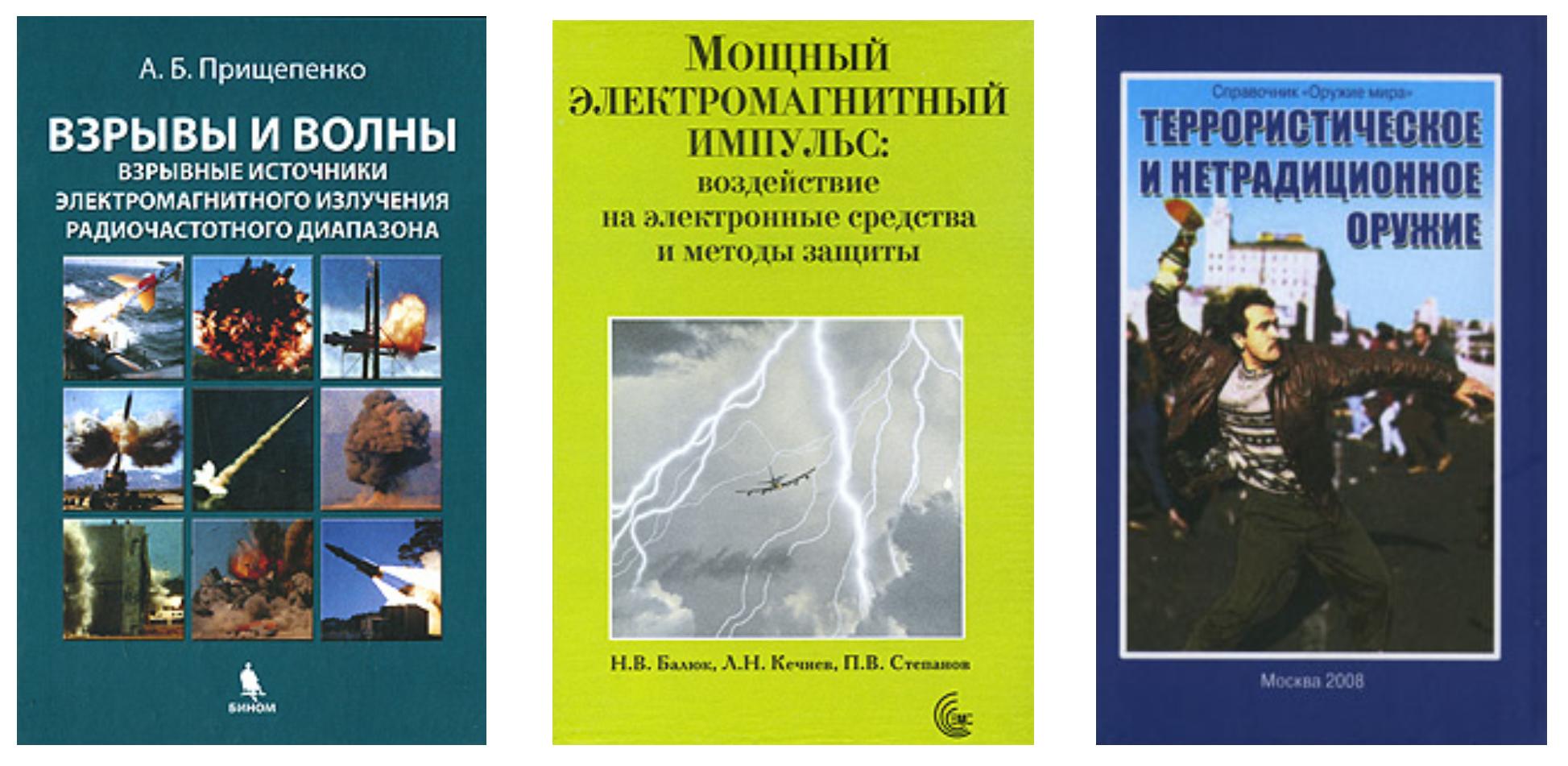

С недавнего времени получает распространение новый вид террористической деятельности: “электромагнитный терроризм”. Под этим термином подразумевается злонамеренное применение излучателей электромагнитного поля либо высоковольтных генераторов напряжения с целью нарушения нормального функционирования электронных устройств на атакуемых террористами объектах.

Недавно в Интернете появилось сообщение о том, что все необходимое для создания устройства, способного на расстоянии выводить из строя компьютеры, самолеты, автомобили, медицинское оборудование и другие жизненно важные технические средства, использующие электронику, можно приобрести в обычном хозяйственном магазине. Так утверждает инженер из Калифорнии Д. Шрайнер, продемонстрировавший на конференции Inofowar’99 электромагнитное противокомпьютерное “ружье”.

Здесь необходимо сказать, что жизнь уже дает примеры применения террористами подобных технических средств. Например, при захвате Кизляра банда Радуева применила устройство, излучающее электромагнитные волны. С помощью этого устройства удалось блокировать милицейскую радиосвязь, что не позволило своевременно принять необходимые меры по защите города. Террористы Ирландской республиканской армии использовали систему электромагнитного воздействия для вывода из строя банковских компьютеров в Лондоне. Следует добавить, что за последние несколько лет в области генерации мощного электромагнитного излучения произошел резкий скачок. По сравнению с современными генераторами упомянутое выше устройство Д. Шрайнера выглядит детским пневматическим ружьем рядом с автоматом Калашникова. Поэтому можно прогнозировать, что эффективность террористических актов с применением средств электромагнитного воздействия будет возрастать, а их последствия могут стать крайне серьезными.

Эта грозная опасность осознана сообществом ученых-специалистов в области мощных электромагнитных излучений. За последние пять лет не было ни одного крупного международного симпозиума, который не уделил бы внимания обсуждению данной проблемы. Вывод профессионалов однозначен: существует реальная угроза, которая требует серьезного изучения и разработки соответствующих средств защиты, к этому же призывают и известные специалисты, сделавшие доклады на парламентских слушаниях в США в феврале 1998 года.

Источники мощных электромагнитных импульсов разрабатываются в ряде стран с целью достижения качественно нового уровня радиолокации, радиосвязи, технологии и решения других технических задач. Уже теперь эти компактные и экономичные генераторы обладают гигаваттной пиковой мощностью, причем существуют реальные пути ее увеличения в десятки раз. Достигнутые и прогнозируемые параметры излучения этих устройств делают их крайне опасными при воздействии на гражданские и военные микроэлектронные системы самого широкого назначения, так как режим их работы допускает генерацию и излучение в окружающее пространство не только единичных электромагнитных сигналов, но и их “пакеты” с частотой до тысячи импульсов в секунду и более.

Какими же могут быть последствия электромагнитного терроризма? Очевидно, что ЭМИ-генераторы могут использоваться в широком диапазоне злонамеренных действий. Даже их далеко не полный перечень заставляет отнестись к проблеме со всей серьезностью. Здесь дезорганизация работы компьютерных сетей в центрах управления авиационным и железнодорожным транспортом, а также управления ядерными, химическими и другими опасными производствами; блокирование или вывод из строя технических средств охраны государственных и военных объектов, хранилищ ядерно- и химически опасных материалов; блокирование радиосвязи в различных диапазонах длин волн и крупномасштабная дезорганизация управления, связи, бизнеса; вывод из строя или дезорганизация работы почтовых, банковских, офисных и иных информационно-вычислительных средств...

Перспективным, как показывают эксперименты, является их применение для .... принудительной остановки преследуемых автомобилей путем воздействия на их электронные системы впрыска топлива, зажигания и т.п., а также для решения многих других задач. В частности, инженеры США, Щвеции и Украины проводят активные эксперименты с “электромагнитными пистолетами”.

Весьма опасные акции могут быть совершены и с помощью высоковольтных генераторов импульсных напряжений. О том, насколько серьезна эта опасность, свидетельствует случай, когда некий москвич подал в телефонную линию напряжение 220 В и в результате лишил телефонной связи половину микрорайона Печатники.

Анализ показывает, что силовые линии, трансформаторные подстанции, распределительные щиты, заземляющие устройства общедоступны. Не представляет технических трудностей подключить к системам электроснабжения и заземления высоковольтный генератор и инжектировать в них мощный импульс напряжения. Подобный эксперимент был организован в Институте теплофизики экстремальных состояний РАН. Установлено, что с помощью несложного технического средства, подключенного к “чувствительным” точкам, расположенным вне здания института, можно одновременно вывести из строя все находящиеся в нем компьютеры, разрушив полностью электронную инфраструктуру крупного учреждения, и практически парализовать его работу. Чтобы добиться аналогичного эффекта традиционными методами, террористам потребовалось бы взорвать здание.

Поэтому целесообразней принять превентивные меры защиты, нежели ликвидировать последствия совершенных террористических актов. К числу первоочередных мер относится анализ уязвимости упомянутых здесь и других объектов к мощным электромагнитным воздействиям и при необходимости установка дополнительных экранов, защитных разрядников и других средств защиты.

Общество должно осознать новую угрозу и своевременно принять необходимые защитные меры. Мы все больше и больше зависим от электроники, поэтому, как говорил Марк Твен, “если вы кладете все яйца в одну корзину, надо лучше за ней смотреть!”.

Как сообщает институт SANS, старший аналитик Центрального разведывательного управления США Том Донахью (Tom Donahue) заявил о многочисленных кибератаках на объекты промышленности и системы жизнеобеспечения за пределами Соединенных Штатов.

Такое заявление он сделал на встрече правительственных чиновников и сотрудников американских компаний, владеющих системами электро-, водо-, нефте- и газоснабжения. "Мы располагаем информацией из разных регионов за пределами Соединенных Штатов о кибервторжениях в системы коммунального обслуживания с последующими вымогательствами, - сказал Донахью. - Мы подозреваем, хоть и не можем подтвердить, что некоторые из атакующих владели внутренней информацией этих объектов. Мы располагаем данными о том, что кибератаки были использованы для срыва нормального электроснабжения в различных регионах за пределами Соединенных Штатов. По крайней мере в одном случае, в результате пострадало сразу несколько городов". Эксперт ЦРУ указал, что вторжения осуществлялись через интернет.

Вероятно, речь идет о взломе систем SCADA (Supervisory Control And Data Acquisition, сбора данных и оперативного диспетчерского управления). Отметим, что эти системы, несмотря на широко распространенное мнение об их полной изолированности от интернета, часто оказываются опосредованно подключены к интернету через другие корпоративные системы управления.

| Директор: вице-президент Российской академии наук, член Совета при президенте РФ по науке и высоким технологиям академик Фортов Владимир Евгеньевич Телефон (495) 485 79 88 Факс (495) 485 79 90 e-mail: fortov@ihed.ras.ru |  |

Как выяснилось, страна, накопившая горы ядерного и обычного оружия, абсолютно не готова к кибервойне

http://svpressa.ru/world/article/21450/

Американская некоммерческая организация Bipartisan Policy Center провела эксперимент и попыталась выяснить: что было бы, если б хакеры всего мира развязали против США масштабную кибервойну? Были проведены учения под названием «Шоковая киберволна», которые наглядно показали: страна абсолютно не защищена.

В случае массированных атак хакеров из-за рубежа, инфраструктура проводной телефонной и беспроводной мобильной связи, а также системы электроснабжения могут просто выйти из строя, что в одночасье парализует нормальное функционирование всей экономики страны.

Учебная симуляция кибервойны проводилась с компьютеров 230 участников эксперимента. Все эти люди - работники оборонных ведомств, агентства по безопасности, частных компаний, занимающихся разработкой безопасности, а также общественные объединения. Уже с первой тренировки выявились проблемы: государственные сервера, отвечающие за электроснабжение страны, «легли» после самой обычной хакерской атаки.

Во время учений отрабатывалось два сценария: сначала мобильное ПО начало распространять вирусные программы между телефонами, которые начали активно заражать друг друга. В результате, целые кластеры мобильных сетей рухнули под нагрузкой. А вот почему переставали работать электросети страны, аналитикам еще предстоит выяснить.

Моделирование реальной войны в Интернете показало: в случае грамотной атаки, 40 млн американцев на востоке США могут оказаться без электричества уже спустя полчаса ее начала. Еще через час - 60 млн абонентов мобильной связи обнаружат, что их телефоны превратились в обычные пластмассовые брелки, которые ни на что не способны. А еще через пару часов будет парализован и финансовый центр мира - Wall Street.

Участники эксперимента проверили заодно, насколько готовы к кризисным ситуациям советники президента по безопасности, которые должны оперативно реагировать на нападения. Увы, чиновники, подкачали. Они во время эксперимента просто впали в ступор, особенно после того, как начались «атаки» на компьютеры Пентагона и госслужб США.

Отдельные опыты показали, что и новостные агентства США не способны быстро и качественно описывать события, которые произойдут после кибератак, что свидетельствует о том, что журналистов, способных понимать все происходящие в киберпространстве и давать адекватные советы населению, в стране практически нет.

Организаторы эксперимента предупредили, что большинство подобных нападений совершается не напрямую из-за рубежа, а опосредовано: сначала инфицируются компьютеры обычных пользователей – законопослушных граждан страны, а уже отсюда атакуются сервера, к примеру, Пентагона. При этом сами владельцы компьютеров о том не догадываются.

Но самая большая проблема, которую выявили в Bipartisan Policy Center, - отсутствие законодательных актов, которые бы наказывали распространителей вредоносных ПО. Если говорить проще, авторов и распространителей вирусов для мобильных телефонов в США наказать в судебном порядке не может ни один суд.

Ранее казалось, что взломать электросети, инфраструктуру операторов связи, компьютерные сети экономических, политических и военных ведомств США довольно сложно - системы хорошо защищены от атак, особенно со стороны компьютеров простых обывателей. Но массовое распространение мобильного Интернета и коммуникаторов типа Apple iPhone в корне меняет дело, говорят эксперты.

По окончании эксперимента секретарь по вопросам нацбезопасности США Майкл Чертофф признал, что его государство абсолютно не защищено от киберугроз современного мира и пообещал, что государство в ближайшее время примет все меры по обеспечению собственной безопасности. При этом он подчеркнул, что за последние годы число атак, совершаемых на США из-за рубежа постоянно растет - в первую очередь, за счет Китая и стран мусульманского мира, обиженных на внешнюю политику Штатов.

- За это американцы должны сказать «спасибо» экс-президенту Джорджу Бушу, - считает Майкл Чертофф. - Мы признаем, что недостаточно серьезно подготовились к возможным угрозам из виртуального пространства. Мы очень уязвимы. Поэтому в ближайшее время примем ряд законодательных и военных инициатив по наведению порядка в этой сфере и повышению своей обороноспособности в случае компьютерных атак...

Вывод, который сделали в Bipartisan Policy Center, уместился в 43-секундный видеоролик, расположенных у них на сайте. В нем говорится:

«За последние 10 лет кибератаки выводили из строя правительственные и коммерческие сайты страны. Это наносило огромный ущерб экономике США. Речь идет о миллиардах долларов. Когда Россия вторглась в Грузию в августе 2008 года, в первую очередь пострадали грузинские правительственные сайты. Январь 2010 года ознаменовался тем, что китайские хакеры украли информацию у Google и у 30-ти других крупных американских и международных компаний. Кто получит удар в следующий раз?..»

…Значение хакеров в современном мире, меж тем, продолжает расти. Газета Washington Post пишет, что в январе 2010 года была выявлена крупнейшая массированная хакерская атака в истории Интернета: пострадало 75 тысяч компьютерных систем в 196 странах мира. В США ее жертвами стали 2500 компаний.

Хакеры в ходе умных атак воровали конфиденциальную информацию об операциях с кредитными картамис, а также интересовались служебными логинами и паролями сотрудников оборонных и научных ведомств разных стран. Эксперты утвреждают, что преступная группа, которая все это организовала, физически расположена в Восточной Европе…

Комментирует учения и их результаты Ларри Клинтон, президент компании ISA , занимающейся вопросам обеспечения интернет-безопасности:

- Проблема действительно огромная, и эти учения - не пиар. Разговоры о том, что мы можем серьезно пострадать от поголовной интернетизации общества, идут еще со времен президента Клинтона. Проблема есть, и чем дальше, тем она глубже и не стоит ждать ее быстрого решения. Принятие парочки законодательных инициатив или выделение миллионов долларов не способно решить ее в одночасье. Когда речь заходит о кибербезопасности, все экономические стимулы работают на нападающих: атаковать сервера гораздо дешевле, чем защищать их. Поэтому атаки будут продолжаться. Справедливым будет заметить и другое: остальные страны также выглядят незащищенными, и даже в еще большей степени, чем США. Так что самая правильная стратегия в случае, если что-то подобное случится, - отвечать ударом на удар...

В. И.

Слипченко

Войны шестого поколения

Москва, "Вече", 2002г.

Радиоэлектронная

борьба в войнах шестого поколения

Уже на рубеже 2010-2015 годов, вполне вероятно, могут быть приняты на

вооружение боевые образцы электромагнитных боеприпасов высокоточных

межконтинентальных и крылатых ракет, в который мощный импульс радиочастотного

электромагнитного излучения будет формироваться при сжатии магнитного поля за

счет энергии обычного взрыва. Импульсные потоки радиочастотного

электромагнитного излучения микросекундной длительности и с плотностью энергии

порядка нескольких десятков джоулей на квадратный метр способны вызывать

функциональное поражение электроники. Такое оружие в зависимости от мощности

излучения будет способно:

- подавлять практически все классические

радиоэлектронные средства (РЭС), работающие на принципе приема и преобразования

электромагнитных волн;

- вызывать расплавление или испарение металла

в печатных платах электроники оружия и военной техники или вызывать структурные

изменения электронных элементов военной техники;

- оказывать влияние на поведение человека;

- разрушать живые клетки, нарушать

биологические и физиологические

- процессы

в функциях живых организмов.

Можно предвидеть, что в войнах нового

поколения будет резко повышен уровень значимости радиоэлектронной борьбы (РЭБ).

Из вида, обеспечивающего боевые действия в войнах четвертого поколения, уже на

рубеже 2007-2010 годов она в наиболее развитых странах начнет

трансформироваться в самостоятельный род войск и, вероятно, будет проводить

свою родовую форму оперативно-стратегических действий - операцию РЭБ.

Еще в начале 90-х годов DARPA разработало

концепцию применения ЭМИ-оружия средней

мощности и создания на ее основе сверхмощных

постановщиков активных помех, Результатом явилось, в частности, испытание в

ходе боевых действий против Ирака в 1991 -1992 годах отдельных образцов

электромагнитного оружия. Это - крылатые ракеты "Томахок" (морского

базирования), которые были выпущены по

позициям ПВО Ирака. Радиоизлучения, возникшие

вследствие подрыва боевых частей крылатых ракет, усложнили работу электронных систем вооружений, в

особенности компьютерной сети системы ПВО.

Электромагнитные бомбы неоднократно

применялись США и в ходе боевых действий в Югославии (1999 год), тем не менее использование боеприпасов этого типа носило пока

испытательный, эпизодический характер. К 2010-2015 гг. США могут быть приняты на вооружение боевые образцы более совершенных электромагнитных

боеприпасов и высокоточных крылатых ракет, во всяком случае, информация о таких планах периодически

появляется в печати.

Значительное внимание в США отводится

созданию имитаторов действия ЭМИ-систем, позволяющих в

достаточной мере оценивать последствия их применения на РЭС

ВВТ и вырабатывать рекомендации по усовершенствованию средств защиты.

До 1991 года в США были созданы 24 имитатора ЭМИ, предназначенные для полномасштабных испытаний ракет, самолетов,

кораблей, стартовых позиций и других

объектов, которые подлежат защите от ЭМИ-оружия [15].

Россия. Не

стоит в стороне от процесса разработки ЭМИ-систем военного назначения и Россия.

В соответствии с имеющейся открытой информацией, в 1998 году на шведском

полигоне российские специалисты провели

показательные испытания "электронного" боеприпаса с демонстрацией его поражающего действия на РЭА самолета, находящегося на летном поле

(Российское телевидение, канал НТВ, 28.02.98). В том же году на

выставке ВВТ сухопутных войск

"Евросатори-98" Россия предложила зарубежным покупателям уникальную лабораторию, разработанную в

Федеральном ядерном центре

"Арзамас-16", которая предоставляет возможность исследовать действие

высокочастотного электромагнитного излучения

на информационные и энергетические системы, а также на каналы передачи

данных [17].

В печати опубликованы сообщения о

создании в России опытных образцов ЭМИ-оружия в виде реактивных гранат,

предназначенных для электромагнитного подавления системы активной защиты

танка. В России уже имеются экспериментальные образцы 100-мм и 130-мм

электромагнитных снарядов, 40-мм, 105-мм и 125-мн реактивных электромагнитных

гранат, 122-мм электромагнитных боевых частей неуправляемых ракет [18].

На выставке ЛИМА-2001 в Малайзии (2001 год) Россия продемонстрировала действующий образец боевого

ЭМИ-генератора "Ранец-Е' (Defence Systems Daily, 26.10.2001),

Этот комплекс был создан как средство

обороны мобильных РЭС от высокоточного оружия. Новая система состоит из

антенны, высокомощного генератора,

подсистемы управления, измерительной установки и источника электропитания. "Ранец-Е" может

быть изготовлен в стационарном и

мобильном вариантах. Мощность его излучения в импульсе длительностью

10-20 не в сантиметровом диапазоне волн превышает 500 МВт. Такие параметры, по

утверждению Рособоронэкспорта, позволяют

поражать системы наведения и электронное оборудование высокоточных боеприпасов и управляемых ракет на расстоянии

до

Великобритания. В 1992 году газета "Санди

телеграф" сообщила о вступлении в ряды

обладателей ЭМИ-оружия и Великобритании.

В публикации говорилось о разработке в Агентстве оборонных исследований

Великобритании (г.Фарнборо) "микроволновой бомбы" для поражения

электронного оборудования. По замыслу, такая бомба может приводиться в действие

в средних слоях атмосферы и

полностью выводить из строя компьютерные системы и телефонные линии на площади одного квартала

(Агентство ИТАР-В 2001 году компания Matra BAE Dynamics с успехом

продемонстрировала британскому МО артиллерийский снаряд калибра

Есть также

многочисленные свидетельства, что большой интерес

к созданию ЭМИ-оружия проявляют военные специалисты Китая,

Израиля, Швеции, Франции, которые используют различные формы научного и коммерческого сотрудничества для овладения мировым опытом в этой области. В частности, китайский специалист

из Института электроники КНР был сопредседателем Первого международного

симпозиума по проблеме нетеплового медико-биологического

действия электромагнитного поля (Electromed 99),

состоявшегося в США в апреле 1999 года, а также входил в состав программного комитета второго аналогичного форума

Electromed 2001. Аналитики США полагают, что

КНР разработает свое первое сверхмощное ЭМИ-оружие до 2015 года.

Франция в 1994 году была страной проведения международной

конференции EUROEM-94, посвященной научным проблемам, связанным с разработкой источников мощного

микроволнового излучения, изучением

его, идентификацией и метрологическим обеспечением. Аналогичная научная

конференция EUROEM-98 состоялась в июне 1998 года в Израиле.

После показательных испытаний в 1998 году российского

"электромагнитного" боеприпаса

на полигоне в Швеции факт заинтересованности

шведских военных в создании собственных ЭМИ-воору-жений стал очевидным. Подтверждением тому могут

служить публикации шведской военной

прессы, довольно компетентно описывающие

различные аспекты некоторых из соответствующих концептуальных проектов (www.foa.se).

В перспективе ЭМИ-оружие

рассматривается, прежде всего, как силовое, наступательное средство

радиоэлектронной и информационной борьбы. Основными

стратегическими и оперативными задачами, которые можно будет решать с помощью

ЭМИ-оружия, являются:

- стратегическое сдерживание

агрессии; дезорганизация систем управления

войсками и оружием противника;

- снижение эффективности

его наступательных воздушных, сухопутных и

морских действий;

- обеспечение господства в воздухе путем поражения средств ПВО и РЭБ противоборствующей стороны.

Электронные боеприпасы могут быть использованы для воздействия на районы возможных позиций мобильных и переносных ЗРК, в системах ближней защиты летательного аппарата. Эффект применения ЭМБ выражается, к примеру, в выводе из строя системы обнаружения цели переносного ЗРК, его головки самонаведения, причем эти эффекты могут быть достигнуты, даже если в момент воздействия переносной ЗРК находится в неактивном состоянии. Защита летательного аппарата может осуществляться с помощью ЭМБ, который выстреливается навстречу атакующей ракете и поражает ее головку самонаведения с помощью бортового генератора направленного излучения. По аналогичному принципу проектируются и перспективные комплексы защиты танков от противотанковых ракет, комплексы борьбы с различными высокоточными боеприпасами.

В последнее время создатели С-300В, «Бук-М», «Тор-Ml», похоже, недооценили успехи в развитии зарубежного СВЧ-оружия. Названные российские образцы имеют радиолокационные станции обнаружения цели и наведения, в антенных системах которых имеются фазированные антенные решетки. Однако входящие в состав ФАР полупроводниковые модули невозможно защитить от воздействия СВЧ-излучения. Очевидно, что С-300В, «Бук-М», «Тор-М1», в состав которых входят РЛС с ФАР, являются потенциальными объектами поражения СВЧ-оружием и могут перейти в разряд образцов вчерашнего дня.

Имеющиеся результаты функционирования российских экспериментальных образцов микроволнового оружия свидетельствуют о резком снижении эффективности радиоэлектронных средств, в которых слабое звено - интегральные схемы, микроэлектроника. При этом эффективность поражения радиоэлектронных устройств может изменяться от ухудшения функционирования системы до вывода из строя.

Микроволновое оружие более эффективно, чем существующие системы радиоэлектронной борьбы. Действие аппаратуры РЭБ ограничивается подавлением только в момент работы системы противника при условии заблаговременного определения параметров ее излучения. При выключенной системе РЭБ противник возвращается к прежнему режиму работы. Микроволновое оружие в отличие от средств РЭБ воздействует на объект поражения и выводит его из строя в независимости от его включенного или выключенного состояния. Обнаружение неисправностей в ФАР после воздействия микроволнового оружия потребует создания специальных приборов тестирования аппаратуры, что усложнит технологию обслуживания. Одновременно ремонт и восстановление ФАР в боевых условиях вряд ли возможен после поражения СВЧ-оружием. Таким образом, с появлением микроволнового оружия современные системы с РЛС, имеющие ФАР, становятся малоэффективными.

Имеющийся экспериментальный образец отечественного микроволнового оружия в самолетном варианте «Роса-Э» (масса 0,6—1,5 тонны) с дальностью

действия

По заявлению главкома Сухопутных войск Владимира Болдырева, новая боевая техника, наконец-то, действительно пошла в армию. В ближайшее время в войска ожидается поступление более трех тысяч образцов: ракетные комплексы «Искандер-М»; зенитно-ракетные комплексы «Бук-М2», «Тор-М1»; самоходные артиллерийские орудия «Хоста», «Мста-С»; танки Т-90А; боевые машины пехоты БМП-2М и БМП-3; бронетранспортеры БТР-70М, БТР-80. Заметим, что вся эта техника создана по старым советским ТТТ и имеет солидный возраст.

Все приборы с электронной начинкой перечисленных образцов будут

выведены из строя противником с помощью

СВЧ-оружия. Особо этому воздействию подвержены ЗРК «Бук-М2», «Тор-М1», бортовые РЛС которых имеют беззащитные антенны с фазированными

антенными решетками.

Есть вид оружия, представляющий значительную угрозу и не требующий для создания труднодоступных материалов и сверхсложных лабораторий. Это - электромагнитное оружие, способное вывести из строя электронику в большом радиусе от точки применения. При этом отработанных методов предотвращения терактов с использованием такое оружия пока нет. О том, что такое электромагнитное оружие, рассказывает директор Института теплофизики экстремальных состояний РАН академик Владимир Фортов.

– Что такое электромагнитное оружие?

– Электромагнитное оружие относится к разряду стратегических, то есть к

такому виду оружия, которое способно влиять стратегически на действия во время

крупной операции. Электромагнитное оружие или связанный с этим электромагнитный

терроризм связаны с бурным развитием электроники.

Электроника развивается в двух направлениях. Во-первых, это микроэлектроника,

на основе которой строятся все системы наведения, прицеливания, коммуникации.

Эти устройства становятся все миниатюрнее, и соответственно токи и напряжения,

которые используются в этих устройствах, измеряются тысячными долями вольта или

ампера. Такими системами насыщено не только поле боя, но и вся наша жизнь.

Системы управления, связи, сбора и обработки данных проникли во все области

нашей жизни, и мы все критически от них зависим. Например, если у вас нет

бумажной записной книжки, а ваша электронная записная книжка вышла из строя -

это катастрофа.

Во-вторых, быстро развивается электроника больших мощностей. Здесь

генерируются электрические импульсы в миллионы ампер, электромагнитные поля

мощностью в миллиарды ватт – гигаватты. И такие чудовищные системы сегодня уже

делают. А один гигаватт – это мощность чернобыльского блока. Мощность целой

электростанции заключена в устройстве, как правило, мобильном, небольшом. Если

речь идет о мегаваттах – это может быть небольшой чемоданчик.

Два этих направления: уход в малые мощности, в малые токи и сильноточная

электроника, уход в большие токи, в большие напряжения, большие мощности – они

встретились на поле, которое и называется электромагнитным оружием.

– Каким образом в устройстве размером с кейс можно уместить мегаватты энергии?

– У такого устройства большая мощность, но оно расходует малое само

количество энергии. Происходит так называемая компрессия мощности. Энергия

сжимается в очень коротком импульсе. Поэтому у вас отдельный импульс получается

очень мощным, но расход энергии сравнительно небольшой. Происходит так

называемая компрессия мощности. Так работает, например, генератор Маркса (не

Маркса-экономиста, а Маркса-электротехника). Заряжают батарею конденсаторов, а

потом одним ключом все их разряжают. Но те системы, о которых я говорю,

используют другие принципы. Я не буду рассказывать о них подробно, поскольку не

хочу быть учителем для подрастающего поколения террористов. Но скажу, что,

используя современные системы, которые накапливают и компрессируют мощность,

устройства можно сделать довольно маленькие.

– Насколько опасны устройства, способные генерировать импульсы

мощностью миллионы ватт?

– Когда вы садитесь в самолет, вам предлагают выключить мобильный телефон. Мобильные телефоны имеют мощность полватта, но эти полватта могут воздействовать на систему управления самолета. А если у вас в руках миллионы или миллиарды ватт, можете представить, насколько это опасно. Поэтому направление, занимающее электромагнитной защитой, развивается сегодня довольно интенсивно. Необходимо создать системы жизнеобеспечения, невосприимчивые к такому роду воздействия, а это отдельная наука. Опасность сверхмощных практически мгновенных сигналов в том, что они имеют очень резкий фронт, который настолько быстро проходит через электронику, что система не успевает защититься. За наносекунду свет проходит сантиметр, а импульсы, о которых я сейчас говорю, имеют продолжительность в доли наносекунды. И такой мощный и короткий сигнал фильтры пропускают.

И сегодня стоит задача разработки таких систем для применения на поле боя. Есть публикации в открытой печати, посвященные радио-бомбам. Например, берется химическое взрывчатое вещество, энергия этого вещества преобразуется в импульс электрического тока и его мощность достигает миллиона ампер. Напомню, что удар молнии в громоотвод - это 20 тысяч ампер, а не миллион.

В каком-то смысле сегодня, не используя атомную бомбу, ученые научились

получать импульсы, сопоставимые с импульсами, которые возникают в

электромагнитном излучении ядерного взрыва, но это система не ядерная и может

применяться скрытно. Когда мы с вами садимся в самолет, нас проверяют на все,

что угодно, кроме наличия таких мощных элементов. Если вы везете с собой

магнетрон для СВЧ-печей, то, вообще говоря, вы из него можете сделать такие

штучки. Во всяком случае, сейчас есть несколько стран, которые очень внимательно

этим занимаются - это мы в России, это шведы, это англичане и американцы.

Китайцы тоже подтягиваются. Опасность такого оружия заключается в том, что,

естественно, излучение не имеет ни цвета, ни запаха, оно никак не ощущается

человеком. А выход из строя системы управления самолета или телефонной станции -

это трагедия, потому что вы остаетесь слепыми и беззащитными.

– За счет чего происходит разрушение при электромагнитной атаке?

– Идет мощный импульс электромагнитного излучения и, попадая в тракт любой системы, например, радиотелефона, он сжигает транзистор, который стоит на входе – наводит большое напряжение и пробивает. Но такие генераторы имеют значение и в гражданской жизни. У нас в институте, например, разработана система, которая имитирует удары молнии в линии электропередач.

– Молния – это природное электромагнитное оружие. Как от него сегодня защищаются?

– Сегодня во всем мире потеря от аварий, вызванных ударами молнии, оценивается от трех до пяти миллиардов долларов ежегодно. Конечно, существуют системы защиты, заземления, автоматического переключения, но тенденция развития в гражданской энергетике точно такая же, как и в военных областях. Когда молния попадает в линию электропередач, очень часто возникает резонанс и порождает электромагнитные волны, которые раскачивают напряжение и токи, и в результате линия выходит из строя. А восстановить ее потом очень дорого. Поэтому ставят во многих точках датчики, собирают информацию, и как только побежала волна, включаются разного рода системы шунтирования или специальные реакторы, которые ее стараются подавить. Это – серьезная электротехническая задача.

Все эти измерительные, контролирующие управляющие датчики, которые используются сегодня на так называемых адоптированных линиях электропередач, это – слаботочная электроника. Если эта электроника выходит из строя может случиться блэк-аут, такого типа как был в Нью-Йорке. Поверка линий к такого рода воздействиям, повышение надежности, повышение устойчивости электроснабжения – это стратегическая задача, которую надо решать, особенно на новом этапе, когда мы в России всю энергетику обязаны переделать, то, что сейчас делает Чубайс и его команда. Мы это называем ГОЭРЛО-2, настолько это масштабная вещь. Перед РАО ЕЭС стоит сегодня очень много серьезных технических задач.

– А как обстоят дела с развитием российской энергетики и с обеспечением ее надежности?

– Сегодня ситуация очень тяжелая. Это произошло не потому, что кто-то что-то проглядел, а потому что так развивалась наша перестройка. Решения, принятые 15 лет назад и действовавшие все это время, привели к сегодняшней ситуации. У нас были фиксированные тарифы на электроэнергию, и поэтому средств на обновление и переоснащение производства у нас просто не было. Потребности в электроэнергии, сначала упали, и мы про энергетику несколько лет вообще не вспоминали, а сейчас экономика резко пошла вверх. А если у вас нет энергии, она развернет экономику вниз и все национальные проекты кончатся ничем. Повторю, ситуация с энергетикой очень острая. Есть идеи, как выходить из этого положения, куда и сколько инвестировать. Но если раньше мы вводили в год порядка 11 гигаватт новых мощностей, то три года назад мы ввели всего полгигаватта. А в Китае вводится в ежегодно 110 гигаватт, и китайской экономике этого не хватает. Например, у них стоят заводы Моторолы, которые должны производить микросхемы. Китай вложил в эти заводы три миллиарда долларов, а их питать нечем. Энергетика сегодня держит за глотку очень многие отрасли человеческой деятельности – это совершенно объективная вещь.

– Заинтересована ли российская армия в электромагнитном оружии?

– В армии понимают, что это такое, и понимают, где это нужно использовать. То есть у отношение, я бы сказал нормальное, хотя надо бы работать побыстрее, поактивнее.

– Американский солдат сегодня весь обвешан электроникой. При электромагнитной атаке вся она выйдет из строя?

– Не все выйдет из строя, но что-то работать перестанет. Есть эксперименты,

есть оценки, которые показывают, что это серьезное оружие.

– Можно ли каким-то образом проконтролировать разработку такого оружия?

– Надо руководствоваться факторами его применения. Нужно создавать электронику, которая была бы чувствительна к такому оружию, позволила определить его наличие. Но это стандартная проблема брони и снаряда: вы сделали более мощный снаряд, а я нарастил броню, давайте дальше бороться.

– На сегодняшний день снаряд опережает, его просто никто пока не

применил?

– На самом деле уже применяли, но мне неудобно об этом говорить

– Были террористические акты с применением электромагнитного оружия

или его использовали военные?

– Были и такие, и такие случаи. В Югославии были примеры.

Попсовая автоматизация

По возможности кратко перескажу ряд доводов Гуревича своими словами. На ряде примеров из родной для него области электронных устройств промышленного назначения (устройств защиты, мощных зарядников, инверторов напряжения, источников вторичного электропитания) Гуревич довольно убедительно показывает не только совершенную избыточность применения в них современных решений на основе микроэлектронных схем, но и обращает внимание на ряд крупных недостатков таких решений. Так, при использовании импульсных источников питания вместо простых линейных растет уровень электромагнитных помех, вызывающих ложные срабатывания автоматики, а грамотно защищаться от них далеко не все разработчики систем умеют. При этом экономия энергии от более высокого КПД импульсников далеко не всегда имеет какое-то значение. Микросхемы вообще намного менее устойчивы к экстремальным нагрузкам, чем, скажем, электромеханические реле, а предлагаемые системы защиты изделий не обеспечивают должной стойкости и часто спроектированы без учёта реальных условий.

Как утверждает Гуревич, микропроцессорные системы релейной защиты в электроэнергетике вообще ничего не добавили в плане функциональности, зато, мягко говоря, заметно дороже старых на электромеханических компонентах и дискретных элементах. При этом они менее надежны и более требовательны к квалификации проектировщика, монтажника и эксплутационщика. Плата микропроцессорного модуля защиты, которую он приводит в пример (см. рис), построена аж на 486-м процессоре, и по сложности, судя по приводимой им картинке, значительно превышает платы стандартных десктопов. В нескольких своих публикациях Гуревич ссылается на данные японских производителей, в которых показано, что в 53% процентах случаев отказ микропроцессорных реле обусловлен именно отказами микросхем – фактора, для традиционных изделий вообще отсутствующего. Отсюда, по словам Гуревича со ссылкой на зарубежные источники, "реле защиты на электронных элементах имеют втрое большую повреждаемость, чем электромеханические, а микропроцессорные – в 50 раз большую повреждаемость".

Есть и привходящие обстоятельства – установив навороченную защитную систему определённого производителя на электростанции, эксплуатационщики в дальнейшем крепко садятся на иглу поставок запасных компонентов от этого производителя. Это вместо той простой релейной системы, пригодной для наколеночного ремонта в течение пары часов, что до этого проработала на той же станции лет тридцать пять. Добавлю от себя: если вы думаете, что политика корпораций в отношении ремонта промышленных систем автоматики чем-то отличается от политики производителей домашних принтеров (когда дешевле и быстрее купить новый принтер взамен сломанного), то ошибаетесь. Электронная отрасль когда-то с восторгом приняла концепцию замены целых узлов вместо их ремонта, оценив открывающиеся бизнес-перспективы. Это при том, что ещё в самом начале, в 1960-е годы, изобретателям микросхемы пришлось выслушать немало критических замечаний от потенциальных заказчиков, никак не могущих воспринять идею о том, чтобы "выбрасывать изделие, в котором вышел из строя только один из многих элементов".

Серьёзных независимых оппонентов экстремальной точке зрения Гуревича я не нашёл (считать таковыми представителей западных производящих компаний не приходится). Зато наткнулся на подтверждение его точки зрения, причем, что удивительно, из уст производителя, правда, отечественного: генеральный директор Чебоксарского электроаппаратного завода Михаил Аркадьевич Шурдов выразился так: "можно вложить деньги в разумную замену парка релейной защиты и забыть о старении оборудования. Или на эти же средства приобрести МП-технику, и к старым проблемам добавятся новые".

На самом деле контрдоводы очевидны, но легко опровергаются. Возьмем дороговизну ремонта: ручной труд по монтажу-демонтажу отдельного компонента и в самом деле оказывается сильно дороже тупой замены целой платы, а в пределе – и всего изделия целиком. Только тут не учитывается временной фактор – чтобы срочно что-то починить, надо иметь запас этих плат под рукой, потому что заказывать их с доставкой из какой-нибудь Германии, когда дело грозит остановкой всего предприятия, будет явно некогда. И неизвестно ещё, каким при этом оказывается общий экономический эффект. Особенно с учётом случаев, когда новые технологии обеспечивают лишь бантики и рюшечки, ничего не добавляя к системе по существу.

То же самое, но в быту

Отвлечемся от столь занимающих Гуревича систем промышленной автоматики, и перейдем к бытовой области, взяв для примера банальные квартирные электросчетчики. Я изучил вопрос перехода к электронным разновидностям в связи с намечающейся модернизацией электропроводки в деревне, и выяснил для себя пару важных вещей. Одна из главных добавок в плане функциональности – возможность дистанционного снятия показаний, чтобы избавить вас от заполнения квитанции и заодно пресечь злоупотребления – практически не задействована (и не только для электросчетчиков). Хотя все производители счетчиков предлагают кучу вариантов для реализации телеметрии: с автономными каналами вроде CAN-интерфейса или обычного модема, с доставкой информации по силовым проводам, по мобильным каналам и т.п. И при этом заодно поставщики получают кучу преференций, вроде возможности дистанционного отключения злостных неплательщиков или своевременного обнаружения попыток обмана путём всяких хитрых подключений. А мне вот эта функция как раз крайне пригодилась бы, чтобы избежать постоянных конфликтов с местными сетями из-за несоблюдения гражданского законодательства, согласно которому я обязан платить ежемесячно, даже если отсутствую физически и электроэнергии не расходую.

Но никто не берётся организовать это дело в быту в сколько-нибудь значимых масштабах. И самый главный аргумент – ненадежность. Все просто – если телеметрия будет сбоить даже в одном случае из ста (что в таких масштабах и при таких расстояниях совсем не исключено – это всё-таки даже не завод с укомплектованной грамотными специалистами службой КИПиА), и из-за этого в каждом многоквартирном доме найдется пара-тройка незаслуженно обиженных, то бухгалтерия поставщика сама первой категорически потребует всё поотключать и вернуться к лапотной системе квитанций, заполняемых самими жильцами. Как бы такой возврат не был невыгоден начальству – расходы на разборки с недовольными всё равно перевесят преимущества.

Второе преимущество – реализация многотарифности. Реализована она в большинстве регионов России, но не находит существенную поддержку среди населения (в отличие от предприятий), отчасти потому, что многотарифные счетчики нужно, как правило, покупать самостоятельно. В среднем ночное потребление в быту составляет 30% от общего, и стоимость его на 30% меньше: итого экономия получается 10%. Одна только сложность освоения системы снятия показаний в многотарифных счетчиках в моих глазах не стоит сэкономленных в месяц четырех поездок на метро (которые притом начнут капать лишь года через полтора – с учётом стоимости счетчика), да и при желании эффекта этого легко достичь и переплюнуть обычными бабушкиными средствами экономии. На фоне всех остальных затрат на содержание квартиры я бы с удовольствием доплачивал эту сотню только за то, чтобы кто-то за меня эти показания снимал бы с обычных счетчиков, не то что с многотарифных.

Главный же аргумент против электронных счетчиков – общая ненадежность изделия. Они неустойчивы к перенапряжениям в сети – например, к близким ударам молнии, что у меня в деревне особенно актуально: два года назад от такого удара на расстоянии метров трёхсот от жилых домов у дочки пострадало зарядное устройство к ноутбуку, а многие соседи лишились разных предметов бытовой техники. Я лично, к счастью, обошелся парой сгоревших лампочек, но, судя по некоторым испытаниям, электронный счетчик такого издевательства бы не выдержал. Кроме того, высококлассные счетчики требуют более частой поверки (для счетчиков класса 1,0 – 10 лет, для обычных счетчиков класса 2,0 – 16 лет), в то время, как населения класс счетчика вообще никак не касается: вранье, говорят, происходит в пользу потребителя, но даже если это не так, то такой процент в общей сумме выплат совсем незаметен.

Говорят, что в Англии доля электронных счётчиков электроэнергии в начале тысячелетия достигла 95%, однако на сегодняшний день эта цифра уменьшилась до 65%. И тем не менее, я лично рискнул приобрести электронный счётчик – самый простой, с обычным декадным счётчиком вместо слепого ЖК-индикатора, к тому же имеющего способность отказывать на морозе. Причина проста, и, вероятно, для большинства людей неактуальна – электронный счетчик абсолютно бесшумный, в отличие от обычного индукционного. Я посмотрю, что из этого выйдет, но вам предлагаю сначала крепко подумать, если придётся менять счётчик.

Ну и что?

Так что, автор призывает остановить прогресс? Ничуть не бывало. Просто автоматизация, как заметил кто-то ещё давно, выгодна и удобна, когда её степень превышает некоторый порог: в противном случае она добавляет проблемы, а не решает их. Такое наблюдалось на ранней стадии внедрения компьютеров в офисную реальность – когда к тому же составу бухгалтерии приходилось ещё добавлять и новый отдел из высокооплачиваемых патлатых спецов по дорогостоящей вычислительной технике. Начальство задавалось вопросом – "а стоит ли?", и было абсолютно право. И только потом, по мере снижения стоимости техники и роста квалификации пользователей, стали возможны такие вещи, как удалённая работа одного бухгалтера сразу на несколько небольших компаний.

Пример очень удачного применения современных средств автоматизации – ввод в действие в начале 1970-х годов в СССР систем удаленной продажи билетов на поезда - "Экспресс" и на самолеты - "Сирена". Сегодняшние пассажиры едва ли представляют себе картину, которая творилась до внедрения этих систем: достаточно сказать, что купить обратный билет на поезд или самолет заранее из пункта отправления было практически невозможно, и гарантировать, что поехав куда-то, вы вернетесь обратно в срок, соответственно, тоже. Только с внедрением "Экспресса" и "Сирены" стали нормально функционировать многочисленные филиалы центральных касс и агентства вне самих вокзалов. По сравнению с этим широко рекламируемая ныне продажа билетов через Интернет – мелкая, и вполне второстепенная фича, странно только, что она внедряется с таким опозданием.

Пример очень неудачного использования потенциала информационных технологий – заложенная в наше законодательство необходимость непременного наличия бумажного договора на каждый чих. Регулярно меня пытаются заставить ежемесячно подписывать такие договора в каждом издании, с которым приходится сотрудничать (и каждый раз это успешно обходится путем выдачи доверенности на кого-то из сотрудников – успешно для меня, а не для лесов на планете). А текущая работа таких компаний, как, к примеру, брокерские или инвестиционные, состоит в непрерывном обеспечении бесперебойного функционирования "Почты России", DHL и "Pony Express" - для обмена этими самыми договорами.

Для того чтобы платить за автоматизацию увеличением расходов, необходимостью более квалифицированного обслуживания и риском получить менее надежную систему – надо быть точно уверенным, что вы получаете то, за что платите. Так случилось с сотовой связью – ее недостатки, включая большую цену, неповсеместность работы и непрерывные сбои (стоит зайти в лифт или оказаться под железной крышей), с лихвой окупаются её преимуществами. Но вот вам пример глупой избыточности: телефон для пожилых от Foresight Technologies (видео). Все задумано прекрасно, но зачем там FM-радио, которое легко включить случайно, установленная станция в нем не запоминается, и в довершение ко всему, по отзывам обозревателей, оно вообще не работает как надо даже при наличии антенны-гарнитуры (заодно представьте себе пенсионера с ушной гарнитурой)?

К сожалению, большинство производителей не без основания рассчитывает на то, что никто не захочет оказаться в поезде, уходящем в прошлое, и будет употреблять даже не очень нужное новое только из одного стремления казаться современным. Это в полной степени относится ко многим новинкам бытового сектора, но до публикаций Гуревича я полагал, что профессионалов заставить тупо следовать моде не так просто. Оказалось, я глубоко заблуждался.

Some disadvantages of using microprocessor-based relays that have been

cited include the following:

1. Single failure may disable many protective functions.

2. Instruction manuals are complicated and difficult to understand.

3. Excessive input data required for settings and logic.

4. Frequent firmware upgrades—create tracking and documentation problems.

5. Difficulty in matching input software with relays, especially when

relays have been field modified.

With complete protection and control contained within one device, it is feared that a single failure may disable all protection that is provided for a system facility. Common-mode failures can also remove all protection from a facility if multiple devices of similar type are applied. Fear also exists that failures may remain hidden and even when uncovered, may be difficult to repair.

To avoid the possibility of common mode failures, protection engineers often use relays produced by different manufacturers for protection of a single facility. Performance of the related protective equipment has improved to a level that such practice has been relaxed within many utilities. Protection engineers prefer to use as few different products as possible from the standpoint of time required to learn about requirements for settings, programing, and testing. Some utilities therefore prefer to allow products from the same manufacturer to be used as redundant protection. Sometimes different models are mandated to lower the probability of common-mode type failures.

In addition, initial experience with microprocessor relays was not always good and, in some cases, alarming. Relays were sometimes found in a shutdown mode with difficulty to place them back in service. Cases were reported in which breakers tripped many hundreds of times in a short span of time without any evidence of a fault. Setting software sometimes caused frustration when it would not interface with the associated relay. Multitudes of firmware upgrades, frequent model changes, and instruction manuals that sometimes seemed to be written in a foreign language did not help the cause.

ИНФОРМАЦИОННОЕ

ПИСЬМО

"О предотвращении формирования ложных сигналов на входе МЭ, МП устройств РЗ, ПА"

На энергообъектах ЕНЭС продолжают иметь место случаи неправильной работы

микроэлектронных (МЭ) и микропроцессорных (МП) устройств РЗ и ПА из-за ложного

формирования сигналов на входе этих устройств.

Ложное формирование сигналов на входе МЭ и МП устройств РЗ, ПА происходит, как

правило, при следующих обстоятельствах:

* при замыканиях на «землю» в цепях дискретных входов устройств;

* от помех при коммутациях силовое оборудования;

* при наведении или попадании переменного тока в цепи оперативного постоянного

тока,

Для предотвращений случаев неправильной работы МЭ, МП устройств РЗ, ПА из-за

ложное срабатывания их дискретных входов необходимо:

1. Для вновь вводимых МП устройств указывать при заказе их приобретения:

1.1. напряжение срабатывания дискретных входов в приделах 160 - 170 В (при

напряжении оперативного тока равного 220В);

1.2. время задержки на всех дискретных входах, как правило 5 мс, кроме входов

предназначенных для передачи и приема блокирующих сигналов;

1.3. время задержки на дискретных входах 10 мс, если их срабатывание по

принципу действия вызывает отключение силового оборудования, разгрузку

электростанций или отключение потребителей. Если оба устройства РЗ, ПА,от

которого передастся и на которое поступает сигнал, расположены на одном

релейном щите, то время задержки устанавливается по п.1.2.

2. Для МЭ устройств РЗ, ПА находящихсй в эксплуатации более 15 лет, установить

время задержки всех сигналов на входе устройств РЗ, ПА в том числе УПАСК равное

10 мс (если в устройстве заводом изготовителем предусмотрена такая

возможность). На входах предназначенных для передача и приемы блокирующих

сигналов установленные времена остаются без изменения.

3, В случае необходимости установки времени задержки на входе устройства не

предусмотренных пунктами 1 или 2 необходимо получить согласование организации,

в чьем оперативном управлении находится данное устройство РЗ, ПА,

НАЧАЛЬНИК Департамента технического

обслуживания ИТС и СС ОАО «ФСК ЕЭС»

Начальник Службы РЗА ОАО «CO-ОДУ

ЕЭС»

Компания ESET сообщила о распространении червя Win32/Stuxnet. Он используется для атак на ПО класса SCADA, системы управления и контроля, используемые в промышленности.

По данным вирусной лаборатории ESET, Win32/Stuxnet был обнаружен несколько дней назад. На данный момент наибольшее распространение угроза получила в США и Иране, на которые пришлось 58% и 30% инфицированных компьютеров в мире соответственно. Третьей по уровню проникновения страной стала Россия, на долю которой приходится около 4% зараженных ПК.

«Обнаруженный нами червь представляет собой пример атаки, использующей уязвимость «нулевого дня», — отмечает Юрай Малхо (Juraj Malcho), глава вирусной лаборатории компании ESET в Братиславе. — Поскольку в данном случае действия злоумышленников направлены на системы класса SCADA, то, по сути, мы имеем дело с использованием вредоносного ПО для промышленного шпионажа».

Win32/Stuxnet представляет угрозу для промышленных предприятий. При запуске этой вредоносной программы используется ранее неизвестная уязвимость в обработке файлов с расширением LNK, содержащихся на USB-накопителе. Выполнение вредоносного кода происходит благодаря наличию уязвимости в Windows Shell, связанной с отображением специально подготовленных LNK-файлов. Новый способ распространения может повлечь появление других злонамеренных программ, использующих такую технологию заражения, поскольку на данный момент уязвимость остается открытой.

Win32/Stuxnet также может обходить технологию HIPS (Host Intrusion Prevention System), которая защищает от попыток внешнего воздействия на систему. Это стало возможным благодаря наличию во вредоносной программе файлов, имеющих легальные цифровые подписи.

ЛОНДОН, 22 июля. /ПРАЙМ-ТАСС/. В мировой промышленности объявлена "всеобщая тревога" после того, как появился компьютерный вирус, атакующий управляющие системы производства немецкой компании Siemens, сообщает ИТАР-ТАСС. Как сообщила сегодня выходящая в Лондоне американская газета Wall Street Journal Europe, вирус, получивший название Stuxnet, появился несколько недель назад.

Сейчас в сутки он "совершает несколько тысяч атак на компьютеры, имеющие программы Siemens, отмечает издание. Атакам подвержены сложные системы, в том числе автоматические, управляющие целыми заводами, а также объектами городской инфраструктуры, включая водопровод, передают специалисты.

Издание приводит мнение аналитиков, которые считают, что оборудование Siemens стало жертвой первой широкой попытки "промышленного саботажа".

Siemens является на сегодняшний день одним из крупнейших мировых производителей сложной наукоемкой станкостроительной и иной промышленной техники, которая пользуется повышенным спросом, в первую очередь, в странах с быстро развивающейся экономикой.

Flight

International

24/09/10

Американские компании Boeing и Raytheon получили контракт на разработку требований к новому виду ракет для ВВС США, сообщает Flightglobal. Такие ракеты планируется оснастить высокомощными микроволновыми излучателями вместо классических боеголовок со взрывчатым веществом. Каждая из компаний получила на разработки около миллиона долларов.

Исследовательские работы будут вестись в рамках проекта NKCE. Что обозначает эта аббревиатура ни Boeing, ни Raytheon не уточняют. В мае 2009 года ВВС США обнародовали запрос на информацию о технологиях, которые могут быть использованы в разработке некинетического противоэлектронного вооружения (Non-Kinetic Counter Electronics).

Относительно перспективного оружия пока известно мало. Предположительно оно будет использоваться для глушения и уничтожения защищенной электронной аппаратуры противника. Между тем, Boeing уже ведет собственный проект разработки ракеты с высокомощным микроволновым излучателем (CHAMP). Стоимость проекта оценивается в 38 миллионов долларов и финансируется за счет средств ВВС США. Как ожидается, первый прототип ракеты будет готов к испытаниям в течение 2012 года.Boeing and Raytheon have won seedling contracts to define requirements for a new kind of aerial weapon for the US Air Force that uses high-power microwave (HPM) beams instead of explosives.

Both companies received separate contracts worth less than $1 million each in early September from the USAF Air Armament Centre (AAC) for an "NKCE" concept.

Neither company could clarify what NKCE means, but the AAC issued a request for proposals last May for technical information to support the development of a "non-kinetic counter electronics" capability.

"It is envisioned that the NKCE capability will require an aerial delivery platform for operational flexibility and desired capability to engage multiple targets per mission," says the AAC acquisition notice.

The new weapon will be used to disrupt or destroy "electronic equipment deep in the enemy's infrastructure", it adds.

The NKCE concept emerges as Boeing continues to develop an airborne demonstrator called the counter-electronics high-power microwave advanced missile project (CHAMP). The $38 million demonstrator is funded by the Air Force Research Laboratory, and includes ground and flight demonstrations to run through 2012.

The HPM source for the CHAMP missile demonstrator is supplied by a New Mexico-based company called Ktech Corp. Sandia National Laboratories is providing the pulse power system.

Cyber espionage has surged against governments and companies around the world in the past year, and cyber attacks have become a staple of conflict among states.

U.S. military and civilian networks are probed thousands of times a day, and the systems of the North Atlantic Treaty Organization headquarters are attacked at least 100 times a day, according to Anders Fogh Rasmussen, NATO's secretary-general. "It's no exaggeration to say that cyber attacks have become a new form of permanent, low-level warfare," he said.

More than 100 countries are currently trying to break into U.S. networks, defense officials say. China and Russia are home to the greatest concentration of attacks.

The Pentagon's Cyber Command is scheduled to be up and running next month, but much of the rest of the U.S. government is lagging behind, debating the responsibilities of different agencies, cyber-security experts say. The White House is considering whether the Pentagon needs more authority to help fend off cyber attacks within the U.S.

"The Obama administration is very focused on this. The president has designated [cyber security] as a critical national asset," said an Obama administration official, adding that agencies responsible for cyber security have been staffing up, including Homeland Security's development of SWAT teams to respond to cyber attacks on critical infrastructure. "Not only do we have a strategy, but we have moved beyond that to implementation."

NATO's systems are behind the U.S.'s, said one person familiar with U.S. assessments of NATO's systems after a recent trip the deputy defense secretary made there. "The Chinese totally owned them," this person said, adding that NATO hadn't installed many of the basic network security patches, because it had decided some of its computers were too important to ever turn off.

04.10.2010

http://www.nnit.ru/news/n83636/

Бюллетень составлен на

основании различных отдельных исследований, проводимых экспертами компании в

течение последних трёх месяцев. На основе проведённого комплексного анализа,

эксперты компании Symantec

заключили, что Stuxnet -

необычайно опасная и сложная угроза безопасности компьютерных систем, основной

задачей которой было заражение систем контроля промышленным оборудованием,

которые, в частности, используются на трубопроводах и электростанциях. Путём

изменения кода логических контроллеров (programmable logic controllers - PLC) вирус пытался перепрограммировать системы

контроля промышленных систем (industrial control systems – ICS), чтобы, незаметно от операторов систем,

захватить над ними контроль. Для достижения этой цели, создатели задействовали необычайно

широкий спектр вирусных механизмов в одном черве. Среди них -

«уязвимости нулевого дня»[1], руткит под Windows, первый известный руткит для PLC, алгоритм отключения антивирусных

программ, заражение сложных системных процессов, заражение кода исполняемых

файлов и хукинг (hooking)[2]

, механизмы распространения через сетевые соединения и децентрализованного (peer-to-peer) обновления кода

червя, поддержка единого интерфейса удалённого управления. В отчёте детально

разобраны все механизмы функционирования червя, а также рассмотрены возможные

цели, преследуемые создателями Stuxnet.

Основные выводы по итогам комплексного анализа

вируса Stuxnet следующие:

- Stuxnet был создан для атаки на промышленные компьютерные системы Ирана,

отвечающие за контроль работы газопроводов и электростанций. Целью червя было

вывести эти системы из строя, путём перепрограммирования PLC и нарушения стандартных технологических

процессов.

- Хотя Stuxnet был выявлен в июле 2010 года, есть подтверждения

существования этого вируса за год до его обнаружения и даже ранее. Основная

часть инфицированных компьютеров расположена в Иране. Stuxnet содержит немало интересных вирусных

свойств, а именно:

o Саморепликация через USB-носители, за счёт эксплуатации уязвимости Microsoft Windows Shortcut ‘LNK/PIF’ Files Automatic File Execution Vulnerability (BID 41732)

o Активное распространение по сети за счёт

исползование уязвимости в «Диспетчере печати» Windows - Microsoft Windows Print Spooler Service Remote Code Execution Vulnerability (BID 43073)

o Распространяется через протокол сообщений сервера (SMB) используя Microsoft Windows Server Service RPC Handling Remote Code Execution Vulnerability (BID 31874)

o Самореплицируется и запускается на выполнение с

общих сетевых дисков

o Удалённо самореплицируется и запускается на

выполнение на компьютерах, с запущенным сервером баз данных WinCC

o Копирует себя в проекты промышленного ПО Step 7 (Siemens), автоматически запускается на выполнение при

загрузке этих проектных файлов в клиентскую систему

o Поддерживает механизм обновлений peer-to-peer по локальной сети

o Использует четыре уязвимости MS Windows, для которых заранее не было выпущено патчей, две из которых (механизмы

саморепликации) были известны на момент появления Stuxnet, а две другие были ранее неизвестны

o Контактирует с сервером, контролирующим червь,

который позволяет хакеру скачивать и выполнять код с заражённых машин, в том

числе и удалённо обновлять код червя